Mais qu’auraient donc en commun Reno Raines, Deadpool, Nicky Larson, Korben, Yassir Kazar et SaxX ? 🤔

Chacun, à sa façon et à son époque, personnage existant ou fictif, est ou a été chasseur de primes (ou Bounty Hunter), à la traque de la “chose convoitée” pour obtenir une récompense. 💰

Durant la conquête de l’ouest aux Etats-Unis, il s’agissait de traquer des criminels… à notre époque, s’agit-il plutôt de traquer des cyber-criminels ou bien plus précisément ce que pourrait exploiter un cybercriminel pour s’introduire dans un système d’information, à savoir cette inéluctable faille logicielle ou vulnérabilité (bogue ou bug) ? Les deux mon capitaine mais c’est plutôt la traque des failles logicielles qui est au cœur de ce qu’on appelle aujourd’hui le “Bug Bounty”. 🎯

Le Bug Bounty, ça marche comment ?

Tu t’inscris à un bounty program, tu trouves une faille, tu empoches une prime. Simple, non ? 🐱💻

“Plus la faille est critique, complexe, bien documentée avec si possible un PoC (Proof of concept) et pourquoi pas des recommandations, voire un patch, plus la récompense sera grande.” – korben.info

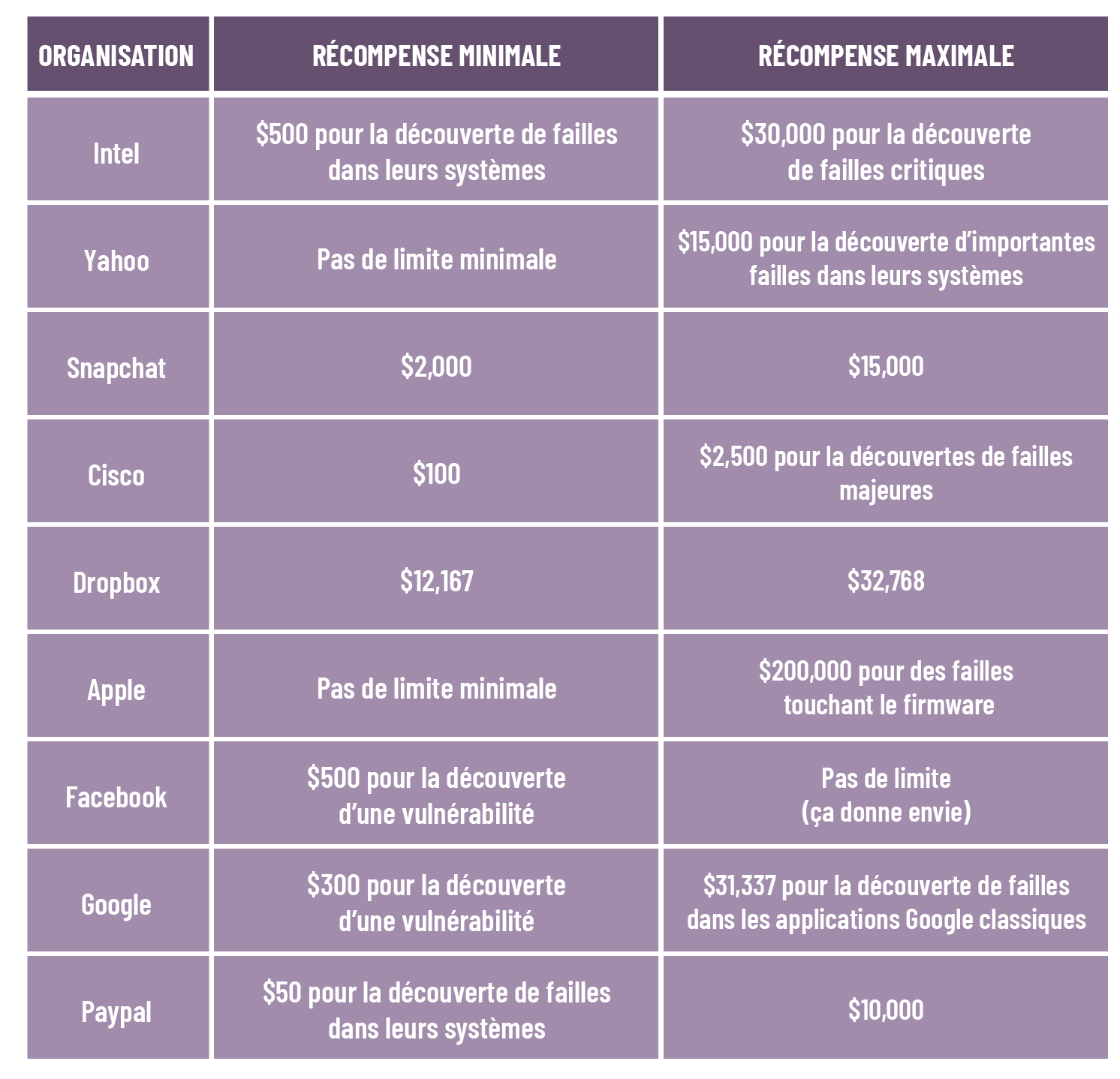

Voici quelques exemples de primes versées par diverses organisations à travers le monde :

Pentest vs. Bug Bounty, obligation de moyens ou de résultats ? ⚔️

Dans un billet précédent (disponible ici), nous avons mentionné la fameuse phrase “ […] dans le temps imparti aux tests […] ” qui illustre notoirement l’obligation de moyens et non de résultats sur laquelle reposent les tests d’intrusion ou pentests. ⌛

Est-ce l’absence d’obligation de résultats et autres limites inhérentes aux pentests (notre dernier article juste ici) qui ont fait émerger le Bug Bounty et l’ont durablement installé dans le paysage des prestations d’évaluation de la sécurité des systèmes d’information ? Carrément, oui.

Mais quid des organisations matures, quelles motivations pour les chasseurs ?

Une prime étant versée à la découverte d’une vulnérabilité, comment alors motiver un chasseur de failles qui en trouverait de moins en moins dans une organisation qui gagne en maturité ?

C’est une des limites de l’exercice, régulièrement évoquée d’ailleurs par plusieurs RSSI que nous avons interrogés, et justement une des raisons d’être de notre HackerInResidence© qui ne se nourrit pas lui de sonnant et de trébuchant mais plutôt d’amour et d’eau fraîche, et plus sérieusement de récompenses, mais nous aurons l’occasion d’y revenir dans un futur article. 😉

Et vous, vous avez déjà utilisé un Bug Bounty ? Venez nous raconter votre expérience en commentaire !