AI TECHNOLOGIES FOR OFFENSIVE CYBER SECURITY

Démultipliez les capacités de vos équipes de test d’intrusion et red team

La plateforme d’orchestration et d’automatisation de test d’intrusion cyber

Orchestrez et exécutez automatiquement les techniques de test d’intrusion, au travers de chemins d’attaques complets, de l’accès initial au système d’information à la post exploitation des failles, sous la supervision de vos experts.

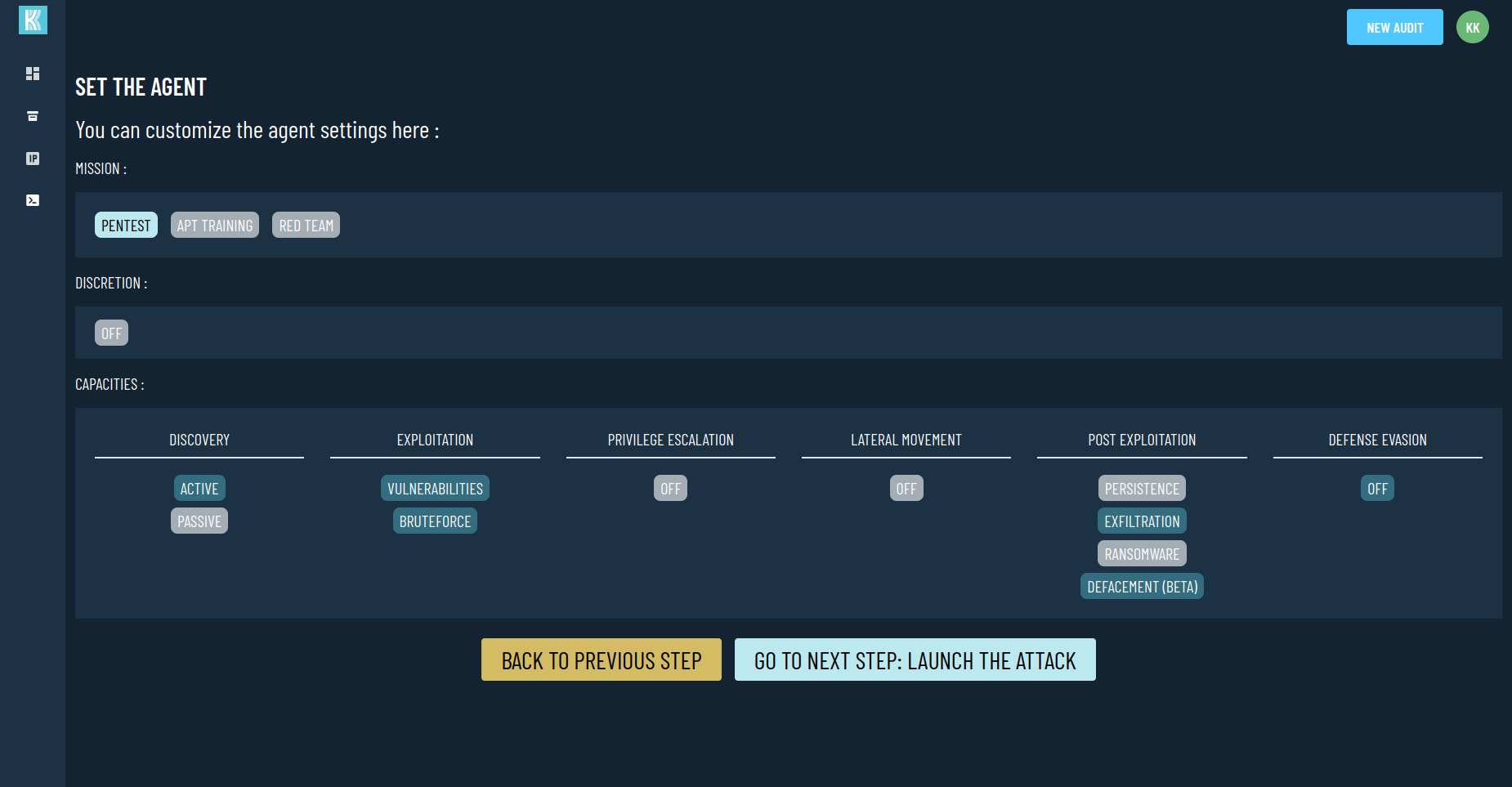

Configuration

Définissez le périmètre, les techniques et les méthodes utilisées, les objectifs et les modes de déploiement

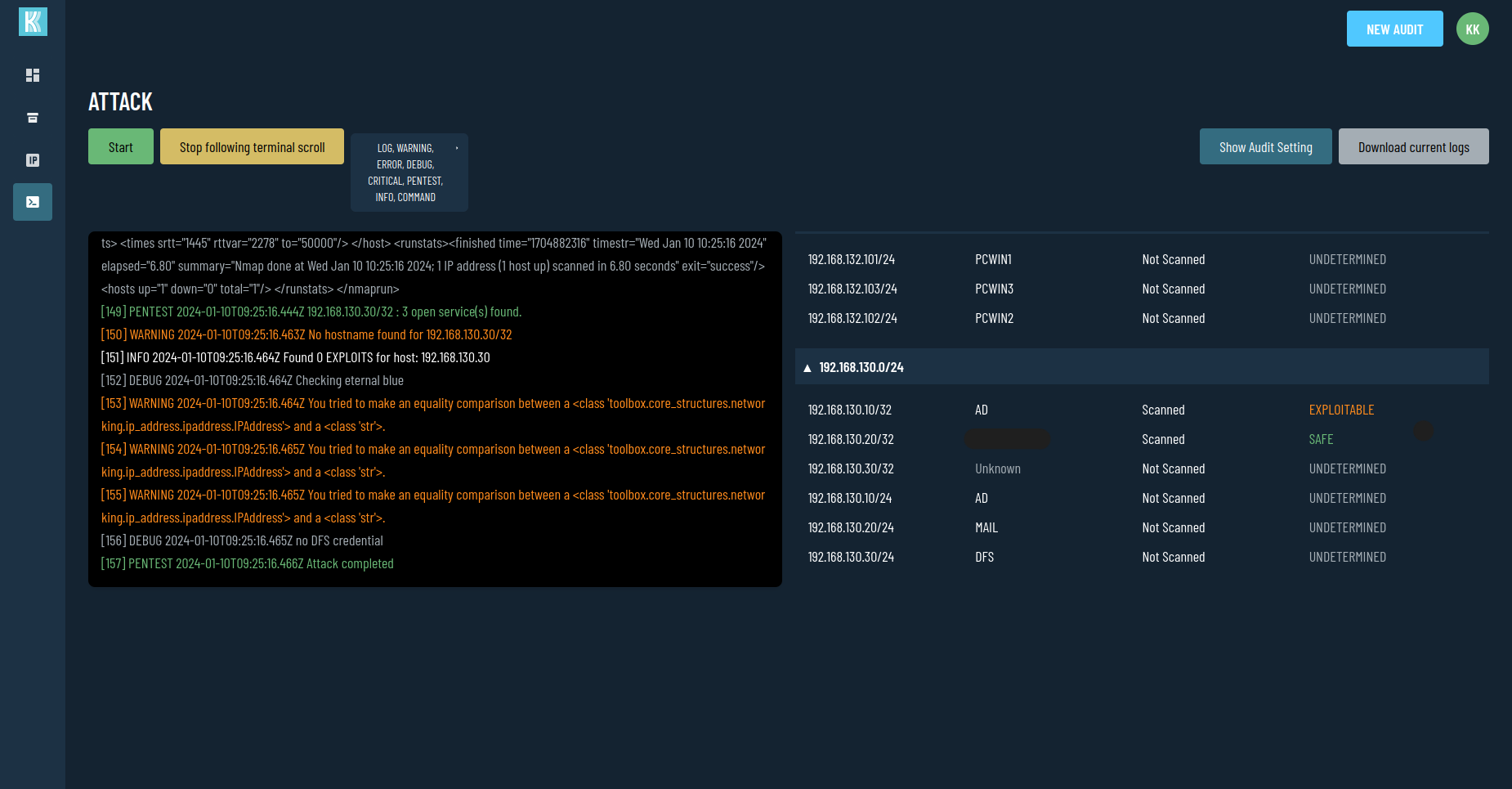

Suivi et pilotage

Suivez le test en temps réel, et validez les actions sensibles.

Sélectionnez et configurez les techniques et outils utilisées

Visualisez les logs détaillés pendant et après le test

Suivi et pilotage

Suivez le test en temps réel, et validez les actions sensibles.

Sélectionnez et configurez les techniques et outils utilisées

Visualisez les logs détaillés pendant et après le test

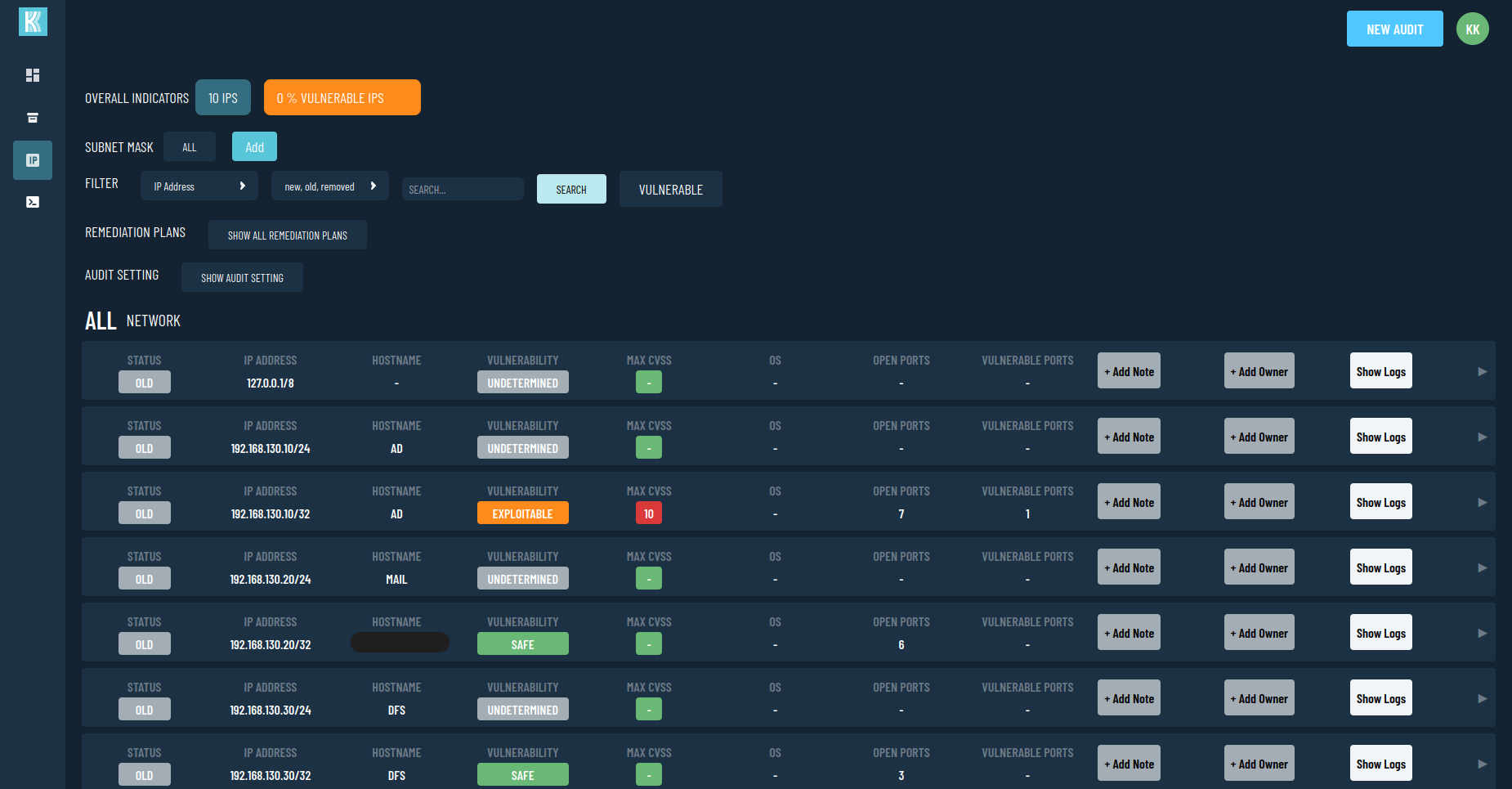

Restitution

Visualisez les chemins d’attaques et les vulnérabilités identifiées

Personnalisez et partagez les rapports de pentest

LES BÉNÉFICES

Productivité

Lancez automatiquement l’ensemble des techniques intégrées dans notre Hacker Toolbox, générez les rapports, et concentrez-vous sur les tâches les plus complexes

Exhaustivité

Paralléliser les actions pendant toute la durée du test.

Assurez-vous de ne passer à côté d’aucune opportunité d’exploitation

Disponibilité

Donnez à vos clients la capacité de rejouer vos pentest en autonomie pour leurs activités de Patch Management et leurs chantiers de sécurisation

LES TECHNOLOGIES

Découverte automatique des chemins d’attaques

Réactivité en temps réel aux évolution du SI

Transparence totale sur les méthodes utilisées

Personnalisation des outils et de leurs configurations

Nous contacter

Une demande de démonstration ? Une question ? C’est ici que ça se passe !

Ils nous soutiennent